امنیت شبکه چیست؟

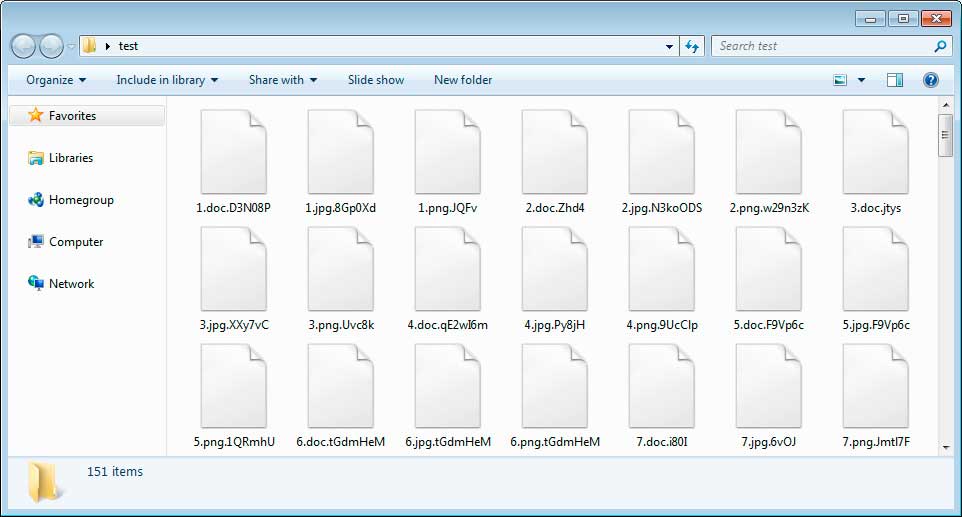

متاسفانه عبارت امنیت شبکه با امنیت اطلاعات در بسیاری از مواقع اشتباه تفسیر و تعریف می شود که همین موضوع خود می تواند زمینه ی نفوذ به شبکه و سرقت اطلاعات را بیش از پیش فراهم سازد و به همین جهت در امنیت شبکه هرگونه اخلال به وجود آمده در ارتباطات شبکه ای چه از داخل و چه از خارج به شبکه ی سازمان در حیطه ی امنیت شبکه مورد بررسی قرار می گیرد و این در حالی است که امنیت اطلاعات همان حفاظت اطلاعات است که در بسیاری از مواقع به کاربران رایانه ای در سطوح مختلف اداری و سازمانی مرتیط است. به عبارت ساده تر اگر هر چقدر هم برای امنیت شبکه هزینه و طراحی مناسب با پیشرفته ترین تجهیزات امنیتی صورت گیرد ولی کاربران رایانه ای آن سازمان در شبکه به اصول اولیه و استانداردهای امنیتی فناوری اطلاعات پایبند نباشند (ISMS) قطعا بایستی منتظر نفوذ و از دست دادن اطلاعات حساس سازمان باشیم و در این وضعیت عمده ی تهدیدات بیشتر از آنکه از بیرون شبکه ما را تهدید کند عمدتا از طرف کاربران داخل شبکه خواهد بود که می توانند خرابی های جبران ناپذیری به سازمان وارد سازند.

حال که با مفهوم امنیت شبکه آشنا شدیم بایستی بدانیم که هر نیازی در حوزه ی زیرساخت شبکه های رایانه ای نمی تواند فارق از تجهیزات و ابزار متناسب به آن طراحی و پیاده سازی شود و ایجاد امنیت در شبکه نیز از این موضوع مستثنی نیست و تجهیزات و نرم افزارهای بسیار متنوعی در این عرصه خودنمایی می کنند.

بایستی این موضوع را نیز در نظر داشته باشیم که تجهیزات امنیتی شبکه ای از قیمت بسیار بالایی برخوردارند که صرف تهیه و قرار دادن آنها در شبکه نمی تواند امنیت شبکه را فراهم کند و خرید این تجهیزات بایستی با دقت فراوان بر اساس نیازمندی های سازمان و یک طراحی دقیق و منسجم صورت گیرد زیر از زمانی که این گونه تجهیزات در شبکه قرار می گیرند دیگر عملا قلب شبکه محسوب می شوند و در صورت خوب کار نکردن و یا خراب شدن شان کل شبکه دچار اختلال جدی شده و دیگر شبکه ی ما غیر قابل استفاده می شود.

راهکارها

فارغ از آموزش کاربران در چگونگی استفاده از رایانه های سازمان با رعایت استانداردهای امنیتی شبکه ۳ راهکار کلی در برقراری امنیت هر شبکه ای وجود دارد که به شرح ذیل است:

· ایمن سازی سیستم عامل ها و تجهیزات شبکه ای (Hardening)

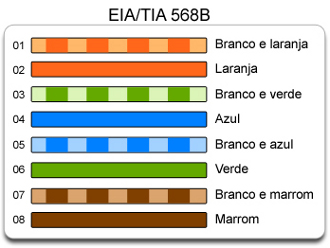

در این راهکار سیستم عامل های کاربران و سرورها بروز رسانی شده و آخرین Update ها و Patchهای امنیتی بر روی آنها نصب می شود تا در مقابل انواع تهدیدات خرابکارانه مقاوم گردند و در ادامه تجهیزات سخت افزاری موجود در شبکه همچون سوئیچ ها، روترها و … نیز به آخرین سیستم عامل های مربوطه به روز رسانی شده و در صورت نیاز در همین لایه برخی تنظیمات امنیتی نیز بر روی آنها صورت می گیرد.(فیبرنوری ، کابل کشی)

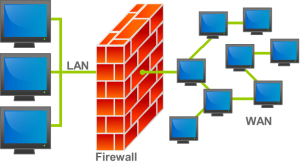

· نصب فایروال های نرم افزاری

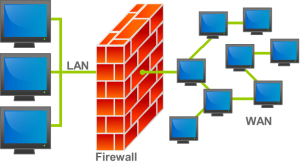

در این راهکار فایروال های نرم افزاری و آنتی ویروس های تحت شبکه برای کاربران و سرورها نصب، فعال و پیکر بندی می شود و در صورتی که سازمان از لحاظ هزینه کرد و بودجه امکان خرید تجهیزات فایروال سخت افزاری را ندارد با نصب فایروال های حرفه ای در لایه لبه ی شبکه، امنیت شبکه ی سازمان را که مابین شبکه ی خارج (اینترنت و اینترانت) با شبکه ی داخل است را فراهم می نماید.

· نصب فایروال های سخت افزاری و تجهیزات امنیتی

عموما این راهکار در سازمان های متوسط به بالا با بودجه ی مناسب در حوزه ی فناوری اطلاعات قابل اجراست ولی در همین راهکار نیز می توان با مشاوره، کارشناسی و طراحی مناسب در چگونگی استفاده از اینگونه تجهیزات هزینه های خرید و نگهداری (تمدید سالیانه ی لایسنس) آنها را تا ۵۰ درصد بدون آسیب زدن به کیفیت خدمات کاهش داد. یکی از تجهیزاتی که در این راهکار مورد استفاده قرار می گیرد فایروال های سخت افزاری و به اصطلاح UTM است که از تنوع بسیار زیادی در سطح جهان برخوردارند.

آشنایی با UTM

اولین ویرایشهای سیستم مدیریت یکپارچه تهدیدات با نام UTM، از اوایل سال ۲۰۰۳ ایجاد شده است. از آن زمان تاکنون شرکتهای بسیاری وارد این عرصه شدهاند که بعضا محصول خود را به صورت نرم افزاری و بعضا همراه با سخت افزار ارائه مینمایند

راهکار استفاده از UTMدر مواجهه با حملات روز افزون علیه سیستمهای اطلاعاتی سازمانها از طریق هک، ویروسها، کرم امنیتی (ترکیبی از حملات و تحدیدهای خارجی و داخلی) ضروری به نظر میرسد. به علاوه تکنیکهایی که کاربران سازمانها را به عنوان لینکهای ارتباطی ضعیف مورد هدف قرار میدهند، عواقبی فراتر از حد تصور در پی دارند. در حال حاضر امنیت دادهها و دسترسی غیر مجاز کارمندان به عمدهترین نگرانی شرکتها تبدیل شدهاست. به این دلیل هدفهای مخرب و از دست رفتن اطلاعات منجر به ضررهای زیاد مالی برای شرکتها شدهاست. اصولا این دستگاهها از فناوری ASIC سخت افزاری استفاده میکنند تا بالاترین performance را داشته باشند.

Unified Threat Management یا سیستم مدیریت یکپارچه تهدیدات که به اختصار UTM گفته می شودشامل راهکارهای امنیتی خوبی است

- قابلیت اتصال به دیوار آتش یاFirewall

- قابلیت نصب و اجرای virtual private Network

- قابلیت اجرا و نصبAnti-VirusوAnti-Spam

- سیستم تشخیص نفوذ یا (Intrusion Detection and Prevention)

- قابلیت فیلتر کردن محتوا یا همانContent Filtering

- قابلیت مدیریت پهنای باند یا Bandwidth management

در این پروژه ما به بررسی قابلیت ها و آشنایی با برخی تنظیمات ، دو نمونه از UTM های معروف و بسیار کارآمد موجود در بازار ایران می پردازیم

شرکت سوفوس در سال ۱۹۸۵ با تولید محصولات آنتی ویروس و رمزنگاری شروع به کار نمود و در حال حاضر ۱۰۰ میلیون کاربر در بیش از ۱۵۰ کشور دارد و بیش از ۱۰۰ هزار کسب و کار از محصولات این شرکت استفاده میکنند. رویکرد امنیتی این شرکت روی ساده سازی و یکپارچه سازی راه کارهای امنیت شبکه متمرکز است و از راه کارهای آن میتوان جهت امن سازی تمام نقاط شبکه از نقاط پایانی (شامل لپ تاپها تا دسکتاپ و سرورهای مجازی) تا ترافیکهای وب و ایمیل و همچنین دستگاههای سیار استفاده نمود. شرکت SOPHOS که یکی از برندهای مطرح در زمینه محصولات و خدمات مرتبط با امنیت شبکه و دادهها میباشد با سرمایه گذاری گسترده در زمینه UTM ها و به مالکیت در آوردن دو برند مشهور Astaro و Cyberoam ( و در نتیجه استفاده از فن آوری های این دو شرکت) ، UTM های SOPHOS را طیف گستردهای از تواناییهای فنی و امکانات متنوع به عنوان یکی از قابل اطمینان ترین برندهای این حوزه در سطح جهانی عرضه نموده است. UTM های SOPHOS در سالیان گذشته هموار در رتبه بندی معتبر Gartner در رده Leaders جای گرفته و ضمن قرارگیری در کنار برندهای مطرح UTM ، امکانات متنوع و متعددی نظیر امنیت درگاه اینترنت، پست الکترونیک، نرم افزارهای کاربردی تحت وب و گزارش دهی را در قالب تنها یک راه حل و بدون نیاز به استفاده از زیرساختهای متعدد و هزینههای اضافه گزاف در اختیار کاربران قرار داده است. همچنین، با ارائه نسل جدید این تجهیزات ، سری SG ، علاوه بر افزایش چشمگیر سرعت و توان سیستم، امکانات امنیتی متنوع و متعددی نیز به کاربران عرضه شده است.

سوفوس اولین و تنها فایروالی است که از تکنولوژی ابداعی خود با نام Heartbeat برای یکپارچه سازی و هماهنگی امنیت نقاط پایانی با فایروال بهره میگیرد . با این قابلیت فایروال در کوتاهترین زمان از تهدیدات و حملات پیچیدهای که روی سیستم کاربران شناسایی میشود آگاه شده و به صورت خودکار اقدام دفاعی لازم را انجام میدهد.

Sophos UTM دو مقام بزرگ کسب کرد

محصولات امنیتی Sophos UTM مدل های (SG-Series) موفق به کسب مقام “بهترین UTM” و برنده نشان SC Awards Europe 2015 از طرف نشریه معتبر SC Magazine شد. همچنین نشریه PC Pro Magazine محصولات Sophos UTM را لایق دریافت بالاترین نشان “۵ ستاره” دانست و درجه A-List را به این محصولات اعطا کرد. دریافت دو رتبه بطور همزمان نشان دهنده جایگاه ویژه محصولات Sophos UTM در بازار محصولات امنیتی فایروال و UTM است.

محصولات امنیتی Sophos SG-Series در رقابت با محصولاتی نظیر Check Point ،Fortinet و Barracuda برنده شد و موفق به دریافت نشان SC Awards Europe 2015 گردید. به گفته داوران که نشان SC Awards را به مدیران شرکت Sophos اعطا می کردند، محصولات SG-Series دارای قابلیت های امنیتی متنوعی هستند که می توانند شبکه های سازمانی را در هر اندازه ای که باشند، امن و ایمن سازند.

درجه A-List نیز از سوی نشریه انگلیسی PC Pro Magazine پس از شش ماه آزمونهای موفق، به مدل Sophos SG-115 اعطا شد. داوران نشریه، این محصول Sophos را دارای قابلیت های متنوع، کارکرد آسان و قیمت مناسب دانسته و نشان “پنج ستاره” را به آن دادند.

شعار تجهیزات شرکت sophos ساده سازی امنیت (security made simple) است به این معنی این که پیچیده ترین تنظیمات و سخت ترین راهکارهای امنیتی را با این سخت افزار و سیستم عامل مخصوص خود در کنسول محیط وب به سادگی در اختیار خواهید داشت که انصافا می توان سادگی را همزمان با قدرت قابل توجه اش تجربه کرد.

ارزیابی توان و عملکرد

دستگاه های مدیریت تهدید یکپارچه Sophos به نحوی مهندسی شده اند که کارایی را به نحو مطلوب ارائه دهند. این دستگاه ها با بهره گیری از فناوری چندهسته ای Intel، درایوهای SSD و با پایش درون حافظه ای محتوا ساخته شده اند. در یک کلام، تاثیر، قدرت و سرعت را با تجهیزات سوفوس احساس خواهید کرد.

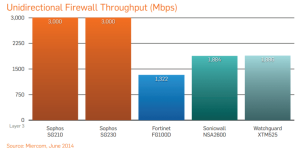

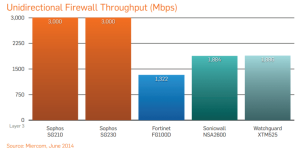

نتایج بررسی آزمون موسسه ارزیابی Miercom

اغلب سازندگان تجهیزات امنیتی، اعداد و ارقام بالایی را درباره عملکرد و توان تجهیزات خود اعلام میکنند. اما آزمون یک موسسه ارزیابی معتبر و بیطرف میتواند آنچه را که این سازندگان مدعی هستند، تایید یا رد کند.

موسسه ارزیابی Miercomبا 26سال سابقه در آزمون و ارزیابی تجهیزات شبکه های کامپیوتری و مخابراتی، یکی از پیشگامان و موسسات مستقل در این حوزه می باشد. موسسه ارزیابی Miercomمجموعه گسترده ای از آزمون ها را برای ارزیابی و مقایسه تجهیزات امنیت شبکه شرکت های WatchGuard ،Fortinetو Dell SonicWALL با محصولات جدید Sophos SG‐Series انجام داده که نتایج آنها را در این جزوه می توانید مطالعه کنید. در آزمونهای Miercomمحصولات چهار شرکت سازنده تجهیزات امنیت شبکه با ظـرفیت مناسب بـرای شبـکه های ۵۰تا 100کاربر انتخاب شده اند.

Sophos SG‐۲۱۰ & SG‐۲۳۰

Fortinet FortiGate 100D

WatchGuard XTM‐۵۲۵

DELL SonicWALL NSA‐۲۶۰۰

تمام آزمون ها در آزمایشگاه های موسسه Miercomو با جدیدترین ابزارهای آزمون و ارزیابی ساخت شرکتهای Ixia و Spirentانجام شدهاند. مواقعی که امکانپذیر بوده، مخلوطی از ترافیک شبکه که شرایط محیط واقعی را شبیه سازی میکند، برای آزمون توان تجهیزات استفاده شده است. به عبارت دیگر، احتمال دارد نتایج به دست آمده از آزمون های Miercomبا اعداد و ارقام درج شده در مستندات شرکت های سازنده که تحت شرایط ایده آل به دست آمده است، مطابقت نداشته باشد. توان و عملکرد تجهیزات در روزمره ترین حالت شبکه های کامپیوتری مورد آزمون قرار گرفته اند. محصولات Sophos SG‐Seriesدر آزمون های زیر بالاترین رتبه را کسب کرده اند.

Firewall

Firewall + Application Control

Firewall + IPS

Connections / second

(Firewall Throughput)

دیواره آتش، اساسی ترین وظیفه یک دستگاه UTMاست. هرگونه کندی در این قسمت، بر عملکرد کلی دستگاه تاثیر منفی خواهد داشت. بنابراین توان دیواره آتش در حالت ایدهآل، باید برابر توان اتصالات شبکه باشد. در این آزمون، از سه درگاه ۱Gbps دستگاه ها برای بررسی توان آنها استفاده شده است که در تئوری، توان کل دیواره آتش هم باید حداکثر ۳Gbps (ظرفیت مجموع درگاه های شبکه) باشد. در این آزمون، تنها تجهیزات Sophos SG‐Series توانی برابر با ظرفیت شبکه ارائه دادند.

(Maximum Firewall Throughput)

از آنجا که آزمون ،۳Gbps قادر به نمایش حداکثر توان و عملکرد دیواره آتش محصولات Sophosنبود، آزمون دیگری برای کشف حداکثر توان این تجهیزات انجام شد. در آزمون دوم، از تعداد درگاه های بیشتری به صورت دو طرفه برای ارسال ترافیک به دستگاه، استفاده شد. در این آزمون، هر دو محصول Sophos SG‐۲۱۰و

Sophos SG‐۲۳۰حداکثرتوان بیش از 10Gbps را برای دیواره آتش ارائه دادند.

(Application Control Throughput)

سامانه Application Controlامکان بررسی و مدیریت ترافیک انواع برنامه ها، نظیر YouTube ،VPNو یا Facebookرا که از دستگاه UTMعبور میکنند، ارائه میدهد، بدون آنکه لزوماً مسدود سازی ترافیک مد نظر باشد. آزمون ،Application Control به توان لایه ۷ شبکه )لایه (Applicationتوجه دارد. بررسی و تحلیل ترافیک در این لایه نیازمند سوار کردن بسته های مختلف ترافیک، به منظور شناسایی نوع برنامه مورد استفاده میباشد. بنابراین فعالیت این سامانه همراه با تاثیراتی بر روی منابع دستگاه UTMو عملکرد شبکه است. توان سامانه Application Controlهم نسبت به توان دیواره آتش کمتر خواهد بود. در این آزمون، هر دو محصول Sophos SG‐۲۳۰ وSophos SG‐۲۱۰ بیشترین توان Application Control را نشان داده و بالاترین رتبه را کسب کردند. توان Sophos SG‐۲۱۰حدود 60 درصد از توان دستگاه رتبه دوم بالاتر بود.

(IPS Throughput)

سامانه IPSیا ،Intrusion Prevention Systemترافیک شبکه را برای تشخیص ترافیک مشکوک بررسی میکند و قادر است مانع سوء استفاده از آسیب پذیری های شناخته شده، شود. همانند سامانه ،Application Control سامانه IPSنیز هنگام سوار کردن و بررسی بسته های ترافیک، منابع قابل توجهی برای این پردازش ها مصرف میشود. در این آزمون نیز محصولات Sophosسریع ترین عملکرد را ارائه دادند.

((Connections per second تعداد ارتباط جدید در ثانیه

ین آزمون، حداکثر تعداد TCP connectionsجدید را که دستگاه UTMمیتواند قبول کند، بررسی میکند. ایجاد connectionجدید باعث مصرف منابع دستگاه میشود. این منابع معمولاً از منابع اختصاص داده شده به پردازش های امنیتی دستگاه تامین میشود. حداکثر تعداد connectionجدید در ثانیه که یک دستگاه UTMمی تواند قبول کند، نشان دهنده قابلیت دستگاه در تامین امنیت شبکه، بدون تاثیر بر عملکرد آن میباشد. در این آزمون نیز محصولات Sophosبرتری خود را نشان داده اند.

نتیجه :

در یک آزمون ارزیابی مستقل، محصولات Sophos SG‐Seriesبا پشت سر گذاشتن رقبایی نظیر ،Fortinet

WatchGuardو Dell SonicWALLتوانستند، حتی با فعال کردن سرویس های سنگینی مانند Application Control و ،IPS سریع ترین عملکرد را ارائه دهند.

“The Sophos SG 230 and SG 210 proved best

In competitive performance tests compared to

Other leading UTM product solutions.” Miercom

حال ما به برخی از ویژگی های کلی برجسته ی محصولات شرکت Sophos اشاره می کنیم که به شرح ذیل است:

– یکپارچگی در امکانات و تنظیمات آنها

– محیط کنسول تحت وب راحت و زیبا (User Friend Interface)

– پشتیبانی از تجهیزات اختصاصی بی سیم (Wireless)

– گزارش گیری قوی به همراه جزئیات فراوان

– امکان Cluster شدن با یک فایروال دیگر

– داشتن تجهیزات مخصوص شعب جهت بهره مندی از امکانات امنیتی فایروال اصلی بدون نیاز به لایسنس

– امکان نصب فایروال بر روی سرورهای مجازی

– امکان نصب کنسول یکپارچه برای مدیریت هم زمان چند فایروال در یک کنسول Sophos UTM Manager (SUM)

– امکان نصب نرم افزار گزارش دهی متمرکز با گزارشات از پیش تعیین شده iView Reporting

برخی از مشخصات برجسته و شاخص در کنسول تنظیمات SOPHOS UTM-SG

۱- Network Protection :

در سادگی تعریف قواعد دیواره آتش و مدیریت آنها، هیچکس، توان رقابت با Sophos را ندارد و همزمان با سادگی تعاریف، دیواره آتش سوفوس بهترین قدرت بازدهی را در مقایسه با سایر محصولات ارائه میدهد. با یکبار تعریف IP ها و کاربران از آنها در قواعد مختلف استفاده کنید. پهنای باند را بر اساس IP، نام کاربر، پودمان و یا برنامه های کاربردی مدیریت کرده و کیفیت سرویس را در بالاترین حد ممکن قرار دهید. حتی میتوانید ترافیک را بر اساس کشورهای مختلف مسدود کنید.

سامانه Sophos IPS با قدرت بازدهی بهینه شده، ضد نفوذ و ضد حملات DoS و با قدرت شناسایی هزاران نوع حمله، شبکه و سرورها را از گزند حملات خارجی محافظت میکند. به آسانی، قواعد مناسب نیازتان را انتخاب نموده، طول عمر آنها را مشخص کرده و اقدام به فعال کردن آنها کنید. با سامانه ضد DoS سوفوس، شبکه و سرورها را در برابر انواع حملات DoS/Flooding مقاوم سازی کنید و با سامانه ضد PortScan شبکه را از دسترس نفوذگران دور کنید.

- حفاظت پیشرفته در مقابل تهدیدات

با ترکیب فناوری های مختلفی همچون IPS، امنیت وب، کنترل برنامه و تحلیل SandBox، سامانه “حفاظت پیشرفته در برابر تهدیدات” سوفوس (Advanced Threat Protection) ابداع شده است که یک حفاظ چند لایه در برابر تهدیدات پیشرفته مزمن (Advanced Persistent Threats)و ترافیک سرورهای فرماندهی ویروسها میباشد. بسادگی فشردن یک دگمه، سیستمهای آلوده را پیش از بروز مشکل شناسایی کنید و ارتباط آنها را با سرورهای فرماندهی شان قطع کنید. سامانه ،Advanced Threat Protectionپیشرفته ترین تهدیدات امنیت شبکه را شناسایی و مسدود میکند. با ترکیب قابلیت شناسایی ترافیک بدافزارها و شبکه های مخرب ،( Botnet) امکانات سامانه تشخیص و جلوگیری از نفوذ و بررسی عمیق بسته های شبکه، حملات مرتبط با برنامه ها و پودمان های شبکه شناسایی و مسدود میشوند. پایگاه های داده ،Sophosهر چند دقیقه با قواعد امنیتی جدید و فرمولهای شناسایی بدافزارهای جدید، به روز میشوند. اگر از امکان “امنیت اینترنت” هم در کنار امکان “امنیت شبکه” استفاده شود، فناوری ابری “جعبه شنی” یا Sandboxنیز برای تحلیل محتوا و فایلهای مشکوک، به منظور افزایش ضریب امنیت، بکار گرفته میشود.

سخت افزار و نرم افزار Sophos برای کارایی مورد نیاز شما، بهینه شده است. با کمترین هزینه، امکان مدیریت ترافیک خطوط مختلف اینترنت و WANبه همراه امکاناتی دیگر همچون پشتیبـانی از اینترنت 3G/UMTS از طـریق درگـاه USB فراهم شده است. قابلیت Quality of Service آزاد بودن پهنای باند اینترنت برای ترافیک برنامه های مهم و حساس را تضمین میکند.

Sophos UTM مجموعه کاملی از فناوری های VPNبرای دسترسی از راه دور، مانند iOS ،Cisco VPN ،SSL ،IPSec و VPNهای بومی Windows را ارائه میدهد. پورتال HTML5 VPN اختصاصی ،Sophos نیازی به Java ،ActiveX و یا نصب هیچ نوع برنامه ای روی دستگاه کاربر ندارد و بر روی همه سیستم ها از Windowsو Mac OS X تا iOS و Androidکار میکند.

- VPN سایت به سایت ( تجهیز سخت افزاری جدید SOPHOS)

بدون نیاز به تنظیم، شعب و دفاتر را با VPNبه هم وصل کنید. با بهره گیری از تجهیزات Sophos RED، راه اندازی اتصالات VPN سایت به سایت از این ساده تر نمی شود. پیاده سازی آن مقرون به صرفه و بنحو باورنکردنی آسان است. سوفوس پودمان های استاندارد SSL، IPsec و Amazon VPC را هم برای ایجاد اتصالات امن سایت به سایت پشتیبانی میکند. راه اندازی اتصالات RED VPN نیاز به دانش فنی و انجام تنظیمات در تجهیزات RED سمت شعب و دفاتر ندارد. همه تنظیمات در تجهیزات UTM شبکه مرکزی انجام میشود.

پورتال کاربری امن سوفوس، کاربران را در بسیاری موارد از بخش پشتیبانی سازمان بی نیاز می کند. انجام اموری مانند تغییر رمز کاربری، مدیریت ایمیل های قرنطینه شده، فهرست سفید ایمیل ها، دریافت و نصب برنامه های VPN Client و امکان تخصیص Hotspot Vouchers به افراد خاص را می توان از طریق پورتال کاربری به کاربران سپرد. تایید هویت دومرحله ای کاربران (Two Factor Authentication) ، حفاظت کاملی در برابر دسترسی غیرمجاز به پورتال کاربری ایجاد میکند.

- روشهای متنوع تشخیص هویت کاربران

امکان استفاده از برنامه Sophos Authentication Agent برای کاربران و یا پشتیبانی از سرویسهای Active Directory ، LDAP ،RADIUS ،eDirectory ، و Tacacs+ پشتیبانی از Two Factor Authenticati با استفاده از فناوری OTP

۲- Web Protection :

- حفاظت اثبات شده در برابر تهدیدات اینترنتی

با استفاده از فناوریهای پیشرفته مانند شبیه سازی JavaScriptو جستجوی ابری، آخرین تهدیدات اینترنتی و برنامه های مخرب قبل از رسیدن به مرورگر شناسایی و متوقف میشوند. همچنین از ایجاد تماس بین سیستمهای آلوده با سرورهای فرماندهی و کنترل بدافزارهاو ارسال اطلاعات حساس به آنها، جلوگیری میشود. امکان “امنیت اینترنت” تمام محتوای پودمان های HTTPS،HTTP و FTP شامل محتوای فعال مانند Java ،VBScript ،Cookies ،Flash ،ActiveX و JavaScript را پایش می کند.

- افزایش بهره وری با امکانات پیشرفته پالایش نشانی های URL

پایگاه داده Sophosحاوی بیش از 35میلیون نام سایت در قالب 96گروه است. با استفاده از این پایگاه داده به سرعت و آسانی میتوان سیاستهای دسترسی به اینترنت را به منظور کاهش مسائل حقوقی ناشی از محتوای نامناسب و افزایش بهرهوری کارکنان، پیاده سازی کرد. قواعد دسترسی به اینترنت را می توان بر اساس نام کاربری یا گروه، با استفاده از روشهای متنوع تشخیص هویت کاربران مانند LDAP ،Active Directory SSO ،IP Address و RADIUS تعریف کرد.

فناوری دیواره آتش لایه (Application Control) 7در تجهیزات امنیت شبکه Sophos UTM ، کنترل کامل برای مسدود کردن، مجاز کردن و یا مدیریت پهنای باند ترافیک شبکه های اجتماعی و سایر برنامهها و رسانه های اینترنتی و موبایلی، را فراهم می آورد. بدین ترتیب امکان شناسایی ترافیک بیش از 1300نوع برنامه مختلف وجود دارد و می توان گزارش کامل درباره استفاده از برنامه های اینترنتی و موبایلی را تهیه کرد.

- تصویر کامل با گزارشهای جامع

گزارشهای جامع و با جزئیات کامل، بر روی تجهیزات Sophos UTMتهیه و ذخیره میگردند. نیازی به تهیه سخت افزار جداگانه برای ثبت رخداد و گزارشگیری نیست. گزارشهای متنوع در قالبهای از پیش تعریف شده با امکان اختصاصی کردن، حجم مصرف اینترنت هر کاربر، سایتهای بازدید شده و آمار بدافزارهای شناسایی و مسدود شده را نشان میدهند. نمودارهای مختلف، حجم ترافیک عبوری از درگاههای دستگاه را بصورت لحظهای نمایش میدهند.

سیستم گزارش دهی جامع

سیستم گزارش دهی پیشرفته تجهیزات سوفوس شما را از فعالیتهای کاربران آگاه می کند. با کشف سریع مشکلات، آنها را بموقع حل کنید. با اعمال سیاستهای مورد نظر، کاربران خود را بدون کاهش کارایی، حفاظت کنید.

– نمودارهای گرافیکی شما را از وضعیت لحظه ای شبکه آگاه می کند

– قابلیت مخفی نمودن نام کاربر در گزارشات تولید شده

– مجهز به Syslog داخلی و توانایی تهیه نسخه پشتیبان از لاگ ها

با وجود جامع بودن لاگها، ممکن است گزارشات مشروح تری بخواهید. Sophos iView این قابلیت را برای شما ایجاد می کند. اخیراً شرکت SOPHOS با افزودن سامانه گزارش گیری iView به سبد کالای خود، با ارائه بیش از ۱۰۰۰۰ گزارش متنوع به راهبران شبکه، این بخش مهم را به سرحد کمال رسانده است.

Sophos بیشترین انتخاب و در عین حال ساده ترین روشها را بـرای تامین امنیت ترافیک رمز شده HTTPSارائه میدهد. هر یک از روشهای زیر را می توان برای پایش ترافیک HTTPSانتخاب کرد.

- رمزگشایی کامل ترافیک ،HTTPSبه منظور امنیت کامل، با اعمال ضدویروس و سایر امکانات امنیتی بر محتوای HT

- پایش انتخابی سایتهای ،HTTPSتعادل بین کارایی و امنیت را با رمزگشایی و پایش سایتهای مهم ارائه میدهد.

- در حالت “پالایش نشانی های “URLمحتوای HTTPSرمزگشایی نمیشود اما سیاستهای پالایش برای سایتهای HTTPSاعمال میگردد. در این حالت ضمن حفظ حریم خصوصی، امنیت مورد نیاز هم تامین میشود.

هریک از روشهای فوق که انتخاب شوند از ایجاد تونل بر روی پودمان HTTPSتوسط پراکسی های فیلترشکن جلوگیری میشود و امکان بررسی و اطمینان از گواهی دیجیتال سایتها نیز فراهم میگردد.

- سایر قابلیت های Web protection:

- دو ضد ویروس Sophosو ClamAVبرای حداکثر امنیت

- زمان بندی ثابت و شناور ) (Time Quotaدسترسی به اینترنت

- تعریف گروه های جدید دلخواه برای “پالایش نشانی های URL “

- گزارشهای مصرف اینترنت بر اساس واحدهای سازمانی

- امکان حذف برخی نامها از گزارشها در راستای حریم خصوصی یا محرمانگی

- ارسال خودکار گزارشهای از پیش تعریف شده به افراد ذینفع با امکان زمان بندی

- برخی ویژگی های متداول دیگر

- ثبت و ردگیری تغییر در تنظیمات سیستم

- ثبت رخدادها و تولید گزارش فعالیت کاربران بر روی خود دستگاه Sophos UTM

- تولید و ارسال خودکار گزارشهای زمان بندی شده

- Static, BGP, OSPF, Multicast Routing

- تقسیم بار اتصالات WANبرای انواع لینکهای مختلف

- Active/Passive HA خودکار بدون نیاز به تنظیمات

- Active/Active Clustering تا ۱۰ دستگاه Sophos UTM

- جمع بندی درگاههای شبکه (Link Aggregation) با پودمان ۸۰۲٫۳ad

- امکان تقسیم بار بین سرورها

بدیهی است هر محصولی مزایای و معایبی دارد که تنها عیب جدی تجهیزات فایروالی sophos از دید مدیران شبکه را می توان هزینه ی بالای تمام شده بیشتر این محصولات نسبت به دیگر محصولات مشابه از برندهای دیگر دانست. علی رغم داشتن ماژول های متنوع در محصولات Sophos ما با یک سخت افزار یکپارچه مواجه هستیم که طرفداران و منتقدان خاص خود را دارد و هر جا که از لحاظ سرعت و قدرت در پهنای باند و محاسبه مواجه شویم می توانیم با ارتقای شاسی سخت افزاری دستگاه این مشکل را حل کنیم.(مجازی سازی ، ویپ)

پشتیبانی از ماژول های:

- IPS

- VPN

- Web Filtering

- Web Application

- Web Server Protection (WAF)

- Wireless Protection (Hotspot)

Email Protection

محصول جدید Sophos

و حالا به تازگی شرکت Sophos بعد از ترکیب با شرکت Cyberoam محصول جدید خود را با نام Sophos XG Firewall به بازار عرضه کرد که متخصصان امنیت را شگفت زده کرد.

امکانات Sophos XG Firewall در مقایسه با Sophos SG UTM

• روشهای کاملتر تشخیص هویت کاربران و استفاده بیشتر از هویت کاربر در قواعد دیواره آتش و سایر بخشهای دستگاه

• امکان Packet Capture در واسط وبی با نظارت کامل در سطح Packet

• امکانات امنیت ایمیل برای پودمان IMAP

• حالت Discover Mode برای نصب های آزمایشی و شناسایی تهدیدها بدون مسدودسازی

• تعریف قواعد دیواره آتش بر اساس Zone

• قواعد یکپارچه دیواره آتش، IPSو QoS با امکان Quota حجمی و زمانی برای کاربران

• امکان Firmware Rollback پس از بروزرسانی دستگاه

• تنوع بیشتر گزارشها (بیش از ۵۰ درصد گزارشهای بیشتر)

امکانات جدید در Sophos XG Firewall

- بهینه شده برای کسب و کارهای امروزی

- فناوری مسیر یابی با توان عملیاتی ۱۴۰ گیگابیت بر ثانیه

- دسترسی بهینه شده به تمام تنظیمات دستگاه با ۳ کلیک

- امکان Policy Control Center در واسط وب جدید برای نظارت بر قواعد امنیتی

- تنظیم قواعد Web Filtering ,IPS ,App Control و Traffic Shaping بر اساس نام کاربر یا آدرس شبکه در یک صفحه واحد

-

عــلاوه بـر آسـان کـردن وظـائف اصـلی بــرای تــامین امنیت شـبکه، محصــولات Sophos XG Firewall راهکارهــایی نوآورانه برای محفاظت بیشتر ارائه میدهد.

- تامین سریع امنیت با قواعد پیش ساخته

قالب های از پیش تعریف شده برای قواعد امنیتی، این امکان را میدهند که امنیت برنامه های رایج مانند Exchangeیا SharePointرا خیلی سریع راه اندازی کرد. کافیست برنامه مورد نظر را از فهرست انتخاب کنید، کمی اطلاعات اولیه بدهید و قالب از پیش ساخته، بقیه کاراها را انجام می دهد. قواعد ورودی و خروجی XG Firewallرا تعیین می کند و تنظیمات امنیتی را انجام می دهد. در پایان نیز قاعده تعریف شده را به زبان ساده به شما نشان می دهد.

- روشهای استفاده متنوع

برخلاف رقبا، امکان استفاده از XG Firewallبصورت سخت افزار، نرم افزار یا مجازی وجود دارد و همه امکانات امنیتی در همه مدلها و همه روشها، یکسان هستند

- گزارشهای خودکار از خطر کاربران

شاخص”ضریب تهدید کاربر“ یک قابلیت منحصر بفرد است و اطلاعاتی از رفتار کاربران ارائه میدهد که می توان بر اساس آن، واکنش متناسب نشان داد. XG Firewallفعالیت و عادتهای کاربر بر روی اینترنت را با الگوهای تهدید مقایسه میکند تا کاربرانی را که رفتارهای پرخطـر دارنـد ، شناسایی کند. تخصیص ضریب تهدید کاربر (User Threat Quotient) برای شناسایی کاربران پر خطر بر اساس سوابق ترافیک کاربر

- امکان سنجش درجه خطر برنامه ها (Application Risk Meter) برای نظارت بر سطح خطر برنامه های کاربردی در شبکه

- مدیریت قدرتمند با مقیاس پذیری بالا

Sophos XG Firewall از طریق کنسول مدیریتی جدید خود، دید گسترده و تصویر بی نظیری را از شبکه، کاربران و برنامه های کاربردی ارائه می دهد. در عین حال می توان با استفاده از محصولات Sophos Firewall Manager و iView گزارش های جامع و متمرکزی از چندین دیواره آتش در اختیار داشت.

- کنترل هویت در لایه ۸

اعمال قواعد امنیتی لایه -8 مبتنی بر هویت کاربر، کنترل برنامه ها و مدیریت پهنای باند و سایر منابع شبکه را بر اساس هویت کاربر و بدون نیاز به نشانی ،IPموقعیت فیزیکی یا نوع دستگاه، امکان پذیر میسازد.

- امکان تنظیمات کامل از طریق سامانه Sophos Firewall Manager

- XG Firewall قابل نصب در محیط های Hyper-V ،Citrix ،VMWare یا KVM

- سیستم عاملXG Firewall قابل نصب بر روی سرورهای Intel

- سخت افزارهای XG Firewall طراحی شده برای حداکثر توان و کارایی

انواع مدل های Sophos XG برحسب ابعاد سازمان مورد استفاده

|

انواع مدل

|

نوع سری

|

|

|

SOPHOS for Small Companies

|

|

|

SOPHOS for Mid size Companies

|

|

|

SOPHOS for Enterprise Companies

|

|

|

SOPHOS For Large Enterprise Companies

|

گزارش Gartner: برای پنجمین سال، Sophos شرکت پیشگام

شرکت Gartner، یکی از معتبرترین موسسات بین المللی ارزیابی محصولات IT،شرکت گارتنر هرسال وضعیت رقبای موجود در هر زمینه از محصولات رایانه ای را با هم مقایسه کرده و نتیجه را به صورت یک نمودار “چهار بخشی” نشان میدهد که آنرا “چهار گانه جادویی” Magic Quadrantمینامد. با نگاه به این نمودار میتوان وضعیت شرکتهای فعال در یک زمینه خاص از فناوری اطلاعات را نسبت به همدیگر دانست. از آنجا که این نمودار، پارامترهایی را که بیشتر جنبه کیفی دارند، به شکل کمی درمیآورد، سالهاست که توسط شرکتها و تحلیلگران برای ارزیابی بازار محصولات گوناگون فناوری اطلاعات مورد استفاده و استناد قرار میگیرد. شرکت Sophos را به عنوان یک شرکت برتر و پیشگام در زمینه محصولات امنیتـی چنـد منظـوره و یکپارچه یا (UTM) معرفی کرد. نمودار زیـر جدیدترین گـزارش شرکت Gartner دربـاره بـازار محصولات UTM و وضعیت فعالان این زمینه را نشان میدهد.

براساس این گزارش که آگوست سال میلادی جاری (۲۰۱۶) منتشر شد، شرکت Sophos توانسته با تکیه بر امکانات و قابلیت های محصولات UTM خود و همچنین خدمات پشتیبانی و اعتماد مشتریان جایگاه خود را بعنوان یکی از شرکت های پیشگام (Leaders) در محصولات UTM برای پنجمین سال متوالی حفظ کند.

همانطور که در نمودارمشاهده میشود، محصولات شرکتهای معروفی نظیر Huawei , Barracuda Networks , Juniper Networks , Cisco و (Gateprotect) Rohde & Schwarz هیچیک شرایط لازم برای حضور در جایگاه “پیشگامان” این نمودار را کسب نکرده اند

توضیحات گزارش Gartner درباره برخی از محصولات UTM را میتوانید در زیر مطالعه نمائید.

Sophos

Sophos is based in Oxford, U.K. It initially started as an endpoint security vendor and is now a large security vendor with a broader

product portfolio, including network and mobile security solutions. Its UTM product line consists of three different product lines:

Sophos XG series, which includes 19 models, all of which were introduced in 2015, and the Sophos SG Series and Cyberoam CR

Series, which together include 29 models. Sophos offers smaller models for small branches, branded as Sophos RED (Remote

Ethernet Device) appliances.

This year, Sophos has made UI enhancements in its Sophos Firewall operating system (SFOS) for Sophos XG UTMs and extended

its support to Microsoft Azure Cloud and Azure Stack.

Sophos is assessed as a Leader because it continues to grow its market share based on features, support services and customer

trust in its UTM roadmap. Sophos is a good UTM shortlist contender for SMBs, especially in Europe and APAC regions.

§ Sophos UTMs continue to be rated higher at ease of management. And with the single-pane view for its SFOS, Sophos

has enhanced its ease of management capabilities further.

§ Sophos grows faster than market average, taking market share from competitors in many different regions.

§ Sophos Synchronized Security feature is tightly integrated in the management interface and also provides a unified

dashboard.

Cisco

§ Cisco Meraki MX lacks email security, cloud-based sandboxing, SSL VPN for remote users and SSL decryption for HTTP.

These functions are available in many competitive UTMs. Surveyed customers mention lack of SSL decryption as a

particular shortcoming, and note a lack of granularity in policy management and role-based control.

§ Cisco ASA customers report some throughput degradation after upgrading to the version with FirePOWER Services.

Gartner SMB clients and resellers serving SMBs frequently complain about Cisco’s ASA management console.

§ The Meraki MX product line does not fully address all the use cases for SMB network security needs, and the

management consoles for Cisco ASA X and Cisco Meraki are totally separate.

Juniper

§ Juniper rarely appears on Gartner SMB customer shortlists for UTM when required features include more than firewall,

VPN and IPS. In 2015, the vendor slowed this trend, but it continues to lose market share against its competitors.

§ Juniper had focused its security product development efforts on high-end enterprise data centers and carriers.

§ Customers stated that the usability and web UI need improvement, leading them to favor the use of the command line

interface (CLI).

§ The vendor does not draw a distinction between enterprise branch and SMB needs, which leads to a more conservative

roadmap than the leading UTM vendors.

Barracuda

§ Barracuda is losing market share in Europe and faces increased competition from regional competitors.

§ The Barracuda partners and customers cite the need for more advanced features on the X-Series, including higher

quality application and identity control.

§ Barracuda S-Series relies on Barracuda proprietary VPN (Transport Independent Network Architecture, or TINA), which

forces the use of Barracuda on both ends of a VPN tunnel, preventing customers from using VPN-native IPsec gateways

embedded in Microsoft Azure and Amazon Web Services (AWS) on the cloud side.

FortiNet یک کمپانی بزرگ چند ملیتی می باشد که در سال 2000میلادی توسط دو بردار به نام های Ken و Michael Xieتاسیس شد. شایان ذکر است آقای Ken Xieبنیانگذار و مدیرعامل سابقNetScreen می باشد. تفکرات حاکم در شرکت فورتی نت طوری است که نفرات حاضر در شرکت باید تجربه ی بالایی در زمینه امنیت داشته و از نبوغ و استعداد خاصی برخوردار باشند. دفتر مرکزی این شرکت در حال حاضر در Sunnyvaleایالت کالیفرنیا می باشد. این شرکت یک رهبری جهانی در زمینه امنیت شبکه های کامپیوتری داشته و مبتکر در فلیدهای حفاظتی می باشد. این کمپانی فروشنده محصولات امنیتی بوده و راه حل های جامع و کاملی بر اساس نوع مشتریانش ارائه می دهد. به طوری که تجهیزات امنیتی تولید شده در این کمپانی در دیتاسنترها، مشاغل Enterpriseو دفاتر کوچک و … مورد استفاده قرار می گیرد. سیستم توزیع و پخش محصولات فورتی نت در سرتاسر دنیا گسترده می باشد و محصولات این شرکت توسط 20هزارپارتنری که وجود دارد به فروش می رسد. فورتی نت در زمینه UTMو امنیت شبکه های کامپیوتری رقابت نزدیکی را با محصولات دیگر شرکت ها از جمله Cisco ،Sonic Wall ،Check Pointدارد. اگر سری به سایت فورتی نت بزنید با این شعار مواجه می شوید:” بزرگ ترین ماموریت ما آن است که نوآورانه ترین و بالاترین پلتفرم های امنیت شبکه را برای زیرساخت های ITفراهم کنیم.” به گفته ی مدیران این شرکت آمریکایی محصولات تولیدی تمام سطوح مشاغل را پوشش می دهد از شرکت های کوچک تا دفاتر توزیع شده در سراسردنیا. آنها اعتقاد دارند رهبری بازار را در اختیار داشته و تنها به تولیدات سخت افزاری فکر نمیکنند بلکه فراهم آوردن مکمل های امنیتی باعث می شود ریسک ها به کمینه مقدار خود برسند.کمپانی فورتی گیت مدعی است که مشتریان هدف اصلی شرکت بوده و با توجه به توسعه روزافزون این شرکت باز هم رضایتمندی مشتریان از اهم اهداف شرکت می باشد.

محصول اصلی شرکت فورتی نت، Fortigate می باشد که شامل دو مدل فیزیکی و مجازی می باشد. این دستگاه شامل پلتفرم های زیر است.

Firewall

Virtual Private Network

Application Control

Anti-malware

Intrusion Prevention

Web Filtering

Vulnerability Management

Anti-Spam

Wireless Controller

Wide Area Network Acceleration

راه حل های مکمل فورتی گیت:

فورتی نت به شما پیشنهادات وسوسه انگیزی می دهد تا شبکه ای امن و مطمئن داشته باشید این راه حل ها مکمل دستگاه فورتی گیت بوده و این ابزارها در کنار یکدیگر تحفه ای درخور را برای شما به ارمغان می آورد:

Advanced Threat Protection (FortiSandbox)

Web Application Firewall (FortiWeb)

Secure Email Gateway (FortiMail)

DDoS Protection (FortiDDoS)

Application Delivery Controllers (FortiADC)

User Identity Management (FortiAuthenticator, FortiToken)

Endpoint Security for desktops, laptops and mobile devices (FortiClient)

Wireless LAN and WAN (FortiWifi, FortiAP, FortiPresence,

FortiExtender and more)

Enterprise telephone systems (FortiVoice, FortiFone)

And more….

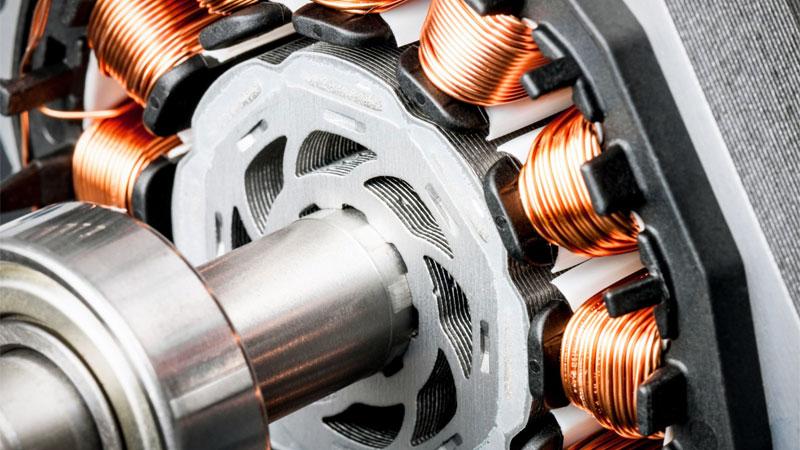

شرکت فورتی نت پیشرو در طراحی و ساخت محصولات امنیتی UTM ارائه کننده راه حلهای کامل امنیتی و تجهیزات و سیستم های امنیتی مختلفی می باشد. این شرکت با به کارگیری فن آوری ASIC در محصولات خود و استفاده از آن در تمامی ماژولهای امنیتی توانسته است که چندین سال متوالی برترین و پرفروشترین برند عرضه این گونه از محصولات در دنیا باشد.Fortinet راه حلهای امنیت شبکه را با بالاترین کیفیت جهت حفاظت از شبکه، کاربران و دادهها در برابر تهدیدات رو به رشد جهان امروز عرضه میکند.

با توجه به تاریخچه محصولات امنیتی فورتی گیت (FortiGate) و اسـتفاده از ابزار ها و سـخت افزار های مختلف در ایمن سازی سرویس های سازمانی ، شرکت با توجه به تاریخچه محصولات امنیتی فورتی گیت (FortiGate) و اسـتفاده از ابزار ها و سـخت افزار های مختلف در ایمن سازی سرویس های سازمانی ، شرکت فورتی نت(Fortinet) محصـولات متنوعی را در رده های سخت افزاری مختلفی با نام تجاری فورتی گیت FortiGate که شامل سیـستمهای جامع مدیریت یکپارچه حملات می باشند را معرفی و در سال ۲۰۰۲ شروع به تولید و ارائه این محصولات با نام فورتی گیت کرد.

راه حلهای مکمل و گوناگون محصولات Fortinet دولتها و کسب و کارها را قادر میسازد تا محصولات مستقل را با هم تلفیق کرده، فناوریهای جدید را با آغوش باز بپذیرند، و فرصتهای کسب و کار را در عین حفظ امنیت، دنبال نمایند.همچنین تنوع محصولات این شرکت باعث شده که از کوچکترین سازمان تا سازمانهایی نظیر ISP ها ، بانکها، ICP ها و سازمانهایی با پیچیدگی و گسترگی بسیار بیشتر به راحتی بتوانند با مناسبترین هزینه و بهترین عملکرد از محصولات فورتی نت استفاده نمایند و امنیت کامل و جامعی را در شبکه خود ایجاد نمایند.

پلتفرم های حفاظت شبکه Fortinet می توانند نقش های بسیار مختلفی را در شبکه کاری شما ایفا کنند:

- High Performance Firewalls) فایروال های عملکرد بالا) برای مراکز داده

- NGFW) فایروال نسل بعدی) برای محیط های دانشگاهی

- UTM)مدیریت تهدید یکپارچه) برای دفاتر توزیع شده.

John Maddison معاون ارشد رئیس محصولات و را ه حل های فورتی نت بیان کرد

مجرمان سایبری در حال تکامل استراتژی های جدید حمله با روندی صعودی و هشدار دهنده هستند. این حملات شرایطی را ایجاد کرده است که در واقع از زمان نفوذ تا تهدید کامل تنها چند دقیقه به طول می انجامد که بنا براین تشخیص سریع و پاسخ خودکار به این تهدید ها به عنوان یکی از اجزای کلیدی در دفاع محسوب می شود

ما مفتخریم که آزمایشگاه nss در تشخیص نفوذ ما را توصیه می کند که تاکیدی بر اثر بخشی راه حل sand box ها ی مامی باشد. این نتایج اخیر به همراه اجزای توصیه شده توسط آزمایشگا ه های nss در محصول security fabric جهت تشخیص و پاسخگوئی خودکار برای مقابله با پیشرفته ترین تهدید هائی که امروزه با آن سازمانها روبرو هستند قابل ارائه میباشد

امروز شرکت پیش روی جهان درارائه راه حل های امنیتی سایبری با عملکرد بالا،fortinet ، آخرین نتایج آزمایشگاه های nss در رابطه باbds ، مجموعه تستهای تشخیص نفوذ را اعلام کرد . فورتی نت دو راه حل صنعتی خود را FortiSandbox 3000D FortiSandbox Cloud service, ارائه می دهد.

ترجمه شده بر اساس لینک https://www.fortinet.com/corporate/about-us/news-events/press-releases/2016/security-fabric-earns-100-percent-breach-detection-scores-nss-labs.html

سخت افزارهای امنیتی یکپارچه FortiGate محصولاتی قوی و کارامد هستند که برای انواع شبکه های کامپیوتری و اپراتورهای موبایل طراحی و ساخته شده اند. در شبکه های بزرگ که ترافیک Internet و شبکه ی Core بالایی دارند، استفاده از تجهیزات قابل اعتماد بسیار حائز اهمیت خواهد بود.

در کنار قابل اعتماد بودن تجهیزات امنیتی از هر حیث، کارا بودن سرویس های بروزرسانی آن تجهیز نیز بسیار مورد توجه مدیران شبکه ها قرار خواهد داشت. FortiGate با دریافت Online فایل های Update برای ماژول های مختلف خود مانند: IPS, Antivirus, Antispam, Webfiltering و سرویس IP Republicain نگرانی شما در در قبال بروز نبودن و عدم دریافت Signature های جدید انواع حملات، ویروس ها و دیگر تهدیدات بر طرف می نماید.

FortiGate با امکاناتی بی نظیر، شما را در راهبری هرچه بهتر شبکه ی خود یاری می دهد. این امکانات به طور بسیار ساده و قابل دسترس در GUI قابل استفاده می باشد.لازم به ذکر است تعدادی از دستورات خاص و تخصصی تر تنها در CLI قابل دسترسی هستند. که البته تمامی امکانات GUI نیز در CLI وجود خواهند داشت.

به روزرسانی اتوماتیک از طریق FortiGuard توسط تیم تحقیقاتی و شناسایی حملات فورتی گیت را آماده و مجهز نموده تا با جدیدترین حملات نیز مقابله نماید.استفاده بصورت High Availibility جهت بالابردن ضریب برقراری شبکه و استفاده از virtual domain جهت جداسازی قسمتهای مختلف شبکه که نیاز با ساختارهای امنیتی مختلف دارند از ویژگیهای دیگر این محصولات می باشد.

قابلیتهای بسیار بالا و کارآمد این محصول باعث شده است که چندین سال متوالی به عنوان برند برتر در بین UTM های دنیا شناخته شده و پرفروشترین محصول امنیتی UTM دنیا باشد.

با نگرش بر توانایی عملیاتی محصولات فورتی گیت میتوان آنها را در سه دسته Soho, Midrange & Enterprise تقسیم بندی کرد. این دسته بندی با نگرش به نوع استفاده سازمانها نیز صورت گرفته است. برای مثال سازمانهای بزرگ که شبکه های پیچیده تری دارند استفاده از سلوشن های رده Enterprise شرایط بهتری را برای رفع نیازهای امنیتی سازمان در رده های UTM فراهم میسازد.

فایروال توان بالا (High Performance Firewall) ، فایروال نسل بعدی (Next Generation Firewall) و پلتفرم UTM فرتی گیت خواه شما بخواهید یک فایروال مرکز داده پرقدرت ، یک فایروال نسل بعدی یا یک دستگاه UTM را برای سایت کاری توزیع شده یا کسب و کار کوچک خود راه بندازید، دستگاه فورتی گیت فیزیکی یا مجازی وجود دارد که الزامات حفاظت شبکه شما را برطرف کند.

سخت افزار تک منظوره فرتی گیت و نرم افزارش به شما انعطاف راه اندازی عملکرد بالا و حفاظت ادغام شده برای بروز ماندن شما در برابر محیط تهدیدات دگرگون شونده و محیط شبکه پویا را می دهند. ما سیستم عملیاتی FortiOS™ را با پردازشگر های FortiASIC™ و CPU های نسل جدید ترکیب می کنیم تا بدون اینکه جلوی کار شبکه را بگیریم، حفاظت خیلی خوبی را در برابر حملات پیچیده و دقیق ارائه دهیم.

FortiOS به شما امکان می دهد تا از میان قابلیت های رده جهانی گسترده و گزینه های پیکربندی، بطور دلخواه چیزی را انتخاب کنید. و انتخاب شما می تواند هرچیزی از یک فایروال پرقدرت تا یک دستگاه کاملا تجهیز شده UTM باشد.

FortiCarrier جزئیات حفاظتی FortiOS افزایش یافته ای را که برای حامل۴G LTE و شبکه های ISP طراحی شده اند، ارائه می دهد . پردازشگر های FortiAsic عملکردی بسیار بالا، تاخیر بسیار پایین و مقیاس پذیری بی مانندی را ارائه می دهند.

پلتفرم های حفاظت شبکه Fortinet می توانند نقش های بسیار مختلفی را در شبکه کاری شما ایفا کنند:

High Performance Firewalls (فایروال های عملکرد بالا) برای مراکز داده

NGFW (فایروال نسل بعدی) برای محیط های دانشگاهی

UTM (مدیریت تهدید یکپارچه) برای دفاتر توزیع شده.

نقاط برتر

-

- سریع ترین فایروال صنعتی ، ( ۱۶۰ Gbps ظرفیت پذیرش و پورت های ( QSFP وشاسی فایروال با ظریفت پذیرش ۵۲۰ Gbps

- فایروال های نسل بعدی توصیه شده لابراتور های NSS با ۵ برابر حفاظت بیشتری علیه تهدیدات نسل بعدی و امنیت بیشتر.

- چگالی بالا پورت سوئیچ و پشتیبانی از POE بر روی دستگاههای UTM کوچکتر، دسترسی امن در شبکه های سیمی و بی سیم و ارتباط امنی را ارائه می دهد.

- پشتیبانی فضای مجازی و ابری ، پشتیبانی از VMware و هایپروایزر های اصلی ، API ها برای ترتیب هماهنگی سریع ، ادغام سریع با اکوسیستم شخص سوم.

سیستم عامل امنیت شبکه یکپارچه

مدیریت تهدید یکپارچه ی Fortinet و سیستم عامل امنیتی FortiGate امکاناتی را برای شما فراهم می آورند که بتوانید از شبکه ی خودتان با سریع ترین و جدید ترین تکنولوژی سیستم امنیتی firewall (دیوار آتشین) موجود در بازار، پشتیبانی نمایید. در ضمن این امکان هم برای شما وجود دارد که طیف وسیعی از تکنولوژی های امنیتی موجود را به منظور مجهز کردن محیط شبکه ی پویای خود، مستقر کنید.

تحکیم بدون مصالحه

Fortinet در امر مفهوم امنیت شبکه ی یکپارچه پیشگام بود و آن را از یک دهه قبل شروع کرده بود و تا رسیدن به صنعت آن را رهبری کرد. ما تکنولوژی های متعددی را به منظور افزایش پدیداری در برنامه های شما، داده ها و کاربران، در یک سیستم عامل امنیت واحد، ادغام نمودیم و این در حالی بود که فیلترینگ مازاد و خنثی را حذف کردیم. این نتیجه گیری در زمینه ی نظارت از طریق شبکه ی همراه با عملکرد افزایشی، توسعه پیدا کرده است.

عملکرد بی نظیر

سخت افزارها یا نرم افزارهای تک منظوره ی Fortinet بهترین عملکرد را در صنعت خود برای خواستار بیشتر محیط های شبکه ای ارائه می دهند. پردازشگر FortiASIC سفارشی، قدرتی که شما برای شناسایی محتوای مخرب در سرعت های چند گیگابایتی نیاز دارید را در اختیارتان می گذارد. ما ساختار یکپارچه مان را، مخصوصا برای تهیه و تدارک توان عملیاتی بسیار بالا و کاهش بسیار زیاد رکود نهفتگی (مثل تاخیر برای تقاضا برای داده و داده ارسالی از حافظه) توسعه داده ایم. روش منحصر به فرد ما، پردازش بسته های کوچک را به حداقل می رساند، این در حالی است که اسکن کردن داده ها برای جستجوی تهدید به درستی و به دور از هر گونه خطا اتفاق می افتد.

طیف گسترده ای از تکنولوژی

راه حل های امنیت شبکه ی FortiGate شامل طیف گسترده ای تکنولوژی در صنعت می شود تا توانایی سخت افزاری یا نرم افزاری مورد نیاز برای پشتیبانی از شبکه ی پویای شما در اختیارتان بگذارد. هر FortiGate شامل تکنولوژی های امنیتی حافظه ی اصلی کامپیوتر مثل سیستم های امنیتی Firewall (دیوار آتشین) ، پیشگیری از نفوذ، کنترل برنامه، فیلترینگ محتوای وب و VPN و همچنین نرم افزارهای ضدجاسوس افزار، بهینه سازی شبکه گسترده، بررسی هویت دو عاملی، برنامه های ضد هرزنامه ، و غیره.

قابلیت رویت و کنترل برنامه ها

راه حل های مدیریت مان برای تهدید که از عملکرد فوق العاده ای هم برخودار هستند، امکان رویتی را طبق محتوای قانونی برای شما فراهم می آورد که شما برای شناسایی تهدیدها به آن نیاز دارید، حتی از منابع قابل اعتماد و برنامه های مجاز. این پشتیبانی بی نظیر به این معنی می باشد که شما به برنامه های جدیدی، اجازه ی ورود به داخل شبکه تان را می دهید ولی آن ها به صورت خودکار، هر گونه محتوا و یا وضعیت مخرب را مسدود می کند.

سخت افزاز UTM شرکت Fortigate قابلیت جمع آوری و یک پارچه سازی امنیت را بر روی یک سخت افزار به سازمان ها ارائه می دهد و سبب می شود شرکت های کوچک بتوانند با هزینه کمتر از فایروال های ساده به UTM های کامل مهاجرت کنند ٬ضمنآ در مقابل خطراتی مانند بد افزارها ٬ هرزنامه ها ٬ تورجا نها ٬ Dos ٬ DDos ٬ Phishing و Parming با امنیت بیشتری ایستادگی کنند.در عین حال سازمانهای بزرگ و متوسط می توانند یک سیستم امنیت یک پارچه را پیاده سازی و با بهره گیری از سیستم مدیریت مرکزی وسیستم امنیتی تشخیص هویت بر اساس لایه ۸ ٬ این دستگاه به شرکت های وابسته و شعبات شرکت مادر دسترسی داشته باشند.این شرکت ها همچنین می توانند از قابلیت دسترسی دور امن ٬ اتصالات همزمان چند لینک WAN ٬ جلوگیری از لو رفتن اطلاعات و قابلیتهای پیشرفته شبکه ای این دستگاه بهره مند شوند.

سیستم تشخیص نفوذ

نفوذ در شبکه را متوقف نمایید

تکنولوژی IPS مربوط به شرکت Fortinet از شبکه در برابر تهدیدات شناخته شده و ناشناخته محافظت می کند و حمله ی تهدیدات را مسدود می کند که در غیر این صورت امکان دارد شبکه و سیستم دچار آسیب شوند. Fortinet به این موضوع پی برده است که سازمان شما و یا شبکه ی ارائه ی خدمات تان، بسیاری از برنامه های مختلف، پروتکل ها و سیستم عامل ها را به صورت همزمان پشتیبانی می کند. این زیرساخت متمایز می تواند تعمیرات نگهداری و سرهم بندی سرورها و دستگاه های شبکه را پیچیده کند که نتیجه ی آن، تاخیر و سیستم هایی است که در برابر تهدیدات آسیب پذیر هستند.

امنیت در سطح سازمان بزرگ

IPS مربوط به شرکت Fortinet طیف وسیعی از طراحی های نرم افزار و یا سخت افزار که قابل استفاده جهت نظارت و جلوگیری از فعالیت شبکه های مخرب که شامل کدهای مجوز مخصوص از پیش تعریف شده و سفارش، رمزگشاهای پروتکل، IPS خارج از محدوده فرکانسی بین دو واحد، (یا IPS تک بازویی) بسته های ورودی داده به سیستم و سنسور IPS را عرضه می کند. سنسورهای IPS ، یک محل مناسب و متمرکز برای انتخاب سخت افزار، نرم افزار و اتصالات برای ایجاد یک سیستم خاص و همچنین برای گسترش آرسنال ابزار IPS تهیه کرده است. شما می توانید تکنولوژی پیشگیری از نفوذ Fortinet را در خارج از هسته ی شبکه و یا در داخل هسته ی شبکه برای حفاظت از برنامه های تجاری حیاتی از حملات داخلی و خارجی نصب کنید که در دسترس نسل بعدی سیستم امنیتی فایروال و همچنین سیستم عامل امنیتی بی سیم FortiWiFi می باشد

خدمات FortiGuard

پشتیبانی خودکار و به روز رسانی های فوری توسط ارائه ی خدمات FortiGuard در اختیار گذاشته شده است، تکنولوژی IPS FortiGate از یک پایگاه داده از هزاران حمله ی کدهای مجوز مخصوص برای متوقف کردن حملات که ممکن است از سیستم امنیتی گذر کند، به علاوه تشخیص مبتنی بر ناهنجاری، سیستم را قادر به شناسایی تهدیداتی که هنوز هیچ کد مجوز مخصوصی ندارد، می سازد. ترکیبی از پیشگیری تهدیدات شناخته شده و ناشناخته، به علاوه انجام چندین عمل با هم به صورت تنگاتنگ به همراه تکنولوژی های دیگر امنیت شبکه ی Fortinet، سیستم FortiGate را قادر به متوقف کردن حملات بدون در نظر گرفتن این که آیا شبکه ی شما سیم دار است و یا بی سیم، کاربر فراشبکه وجود دارد یا خیر و این که اتصال به یکی از شعب صورت گرفته یا نه می سازد.

کدهای IPS سفارشی

کدهای مجوز مخصوص IPS سفارشی به دلیل این که این کدها مثل رمز به کاربر حق تقدم دستیابی به سیستم یا اجرای کار می دهند حفاظت و امنیت بیشتری ایجاد می کنند. به عنوان مثال، شما می توانید از کد مجوز IPS سفارشی برای حفاظت از برنامه های غیر معمول و تخصصی استفاده کنید و یا حتی برای حفاظت از سیستم عامل های سفارشی از حملات شناخته شده و ناشناخته. در ضمن، کد مخصوص IPS سفارشی را می توان برای تجزیه و تحلیل ترافیک شبکه ی تخصصی و تطبیق الگوها استفاده کرد. به عنوان مثال، اگر شبکه ی شما درگیر ترافیک غیر معمول و یا ناخواسته شود شما می توانید یک کد مخصوص IPS سفارشی جهت نظارت و فهمیدن الگوهای ترافیکی، ایجاد کنید.

برخی مزیت های Fortigate

– فورتی وب تنها محصولی می باشد که که یک ماژول اسکنر آسیب پذیری در درون فایروال برنامه کاربردی وب فراهم می کند که راه حل جامع و کاملی برای PCI DSS مورد نیاز نسخه ۶٫۶ می باشد.

– فورتی وب امنیت برنامه های کاربردی وب را ضمانت کرده و محتوای حساس پایگاههای داده را با مسدود کردن تهدیداتی مانند cross-site scripting ، SQL injection ، buffer overflow ، Dos ، cookie poisoning schema poisoning ، و … امن می کند.

– پشتیبانی از ۶٫۶ PCI DSS با حفاظت در برابر ۱۰ آسیب اول شناخته شده OWASP روی برنامه های کاربردی تحت وب.

– ایجاد پروفایل های فعالیت کاربر بصورت پویا و خودکار بر پایه فعالیت های مجاز.

– پردازشگر رمزگذاری SSL به زمان پردازش شتاب می دهد ، عملیات رمزنگاری را offload می کند و باعث کاهش نیازمندی های پردازش بر روی وب سرور می گردد.

– Load balancingبر روی سرورها و مسیریابی بر اساس محتوا سرعت برنامه را افزایش می دهد و بهره برداری از منابع سرور و برنامه های کاربردی را بهبود می بخشد.

– متراکم سازی داده ها اجازه می دهد تا استفاده از پهنای باند کارآمدتر باشد و زمان واکنش را بهبود ببخشد

– تجزیه و تحلیل داده های آنلاین کمک می کند تا سازمان ها گزارشی از استفاده کاربران روی برنامه های کاربردی وب خود را با موقعیت جغرافیایی و توسط بردارهای متعدد داشته باشند.

اکنون به برخی از تنظیمات اصلی Fortigate می پردازیم

تفاوت های سوئیچ مُد و اینترفیس مُد

این قسمت دربرگیرنده اطلاعاتی است که به شما کمک می نماید تا انتخاب کنید که فورتی گیتی از حالت Switch modeاستفاده نماید یا خیر! این تصمیم باید قبل از استفاده از فورتی گیت گرفته شود.

حالت Internal switch چیست ؟

حالت internal switchتعیین می کند که پورت های فیزیکی فورتی گیت توسط خود دستگاه مدیریت شوند.

دو حالت اصلی شامل Interface mode وSwitch mode می باشند.

Switch mode و Interface mode چه هستند ؟ و چرا مورد استفاده قرار می گیرند؟

در حالت Switch mode همه اینترفیس ها قسمتی از یک Subnetمشابه بوده و همانند یک اینترفیس تک دیده می شوند که به صورت پیش فرض lanیا internalنامیده شده که این نامگذاری بستگی به مدل فورتی گیت دارد. حالت switch modeوقتی مورد استفاده قرار می گیرد که طراحی شبکه ساده و ابتدایی بوده و به عبارتی اغلب کاربران در یک Subnetمشابه قرار دارند. در حالت ،Interfaceاینترفیس فیزیکی فورتی گیت به صورت کاملا جدا استفاده می شود و هر اینترفیس IPآدرس خودش را خواهد داشت. تنظیمات اینترفیس ها می تواند بعنوان قسمتی از سخت افزار یا نرم افزار سوئیچ ها ترکیب شده و چندین اینترفیس جزئی از یک اینترفیس تک باشند.این حالت ایده خوبی است برای شبکه هایی که دارای Subnetهای متفاوتی می باشند تا ترافیک شبکه قسمت بندی شود.

کدام حالت بر روی فورتی گیت شما به صورت پیش فرض فعال است ؟

حالت پیش فرضی که بر روی فورتی گیت فعال خواهد بود بستگی به مدل دستگاه شما دارد. تعیین اینکه کدام modeبر روی دستگاه وجود دارد از طریق روش زیر امکان پذیر است :

System> Network> Interface

LANیا Interfaceخود را تعیین نمایید. اگر اینترفیس موجود در لیست در ستون Typeجزو physical interfaceها قرار داد پس دستگاه شما در حالت Switch modeاست. اگر اینترفیس یک Hardware switch است بنابراین دستگاه شما در حالت Interfaceقرار دارد.

چگونه می توانیم modeفورتی گیت را تغییر دهیم ؟

اگر شما درنظر دارید تا modeفورتی گیت را عوض نمایید ابتدا باید مطمئن شوید که هیچ کدام از پورت های فیزیکی که می خواهید بسازید به جایی در فورتی گیت ارجاع نشده اند ( جایی استفاده نشده اند ) سپس مراحل زیر را طی نمایید:

System >Dashboard >Status

سپس دستورات زیر را در کنسول CLIوارد نمایید:

-

- دستوری که تغییر دهنده ی حالت switch modeفورتی گیت می باشد:

config system global

set internal-switch-mode switch

end

-

- دستوری که تغییر دهنده ی حالت interface modeفورتی گیت می باشد:

config system global

set internal-switch-mode interface

end

اتصال یک شبکه داخلی به اینترنت با استفاده از حالت : NAT/Route

در این مثال، شما یاد می گیرید که چگونه تنظیمات لازم بر روی دستگاه فورتی گیت را انجام دهید تا یک شبکه داخلی را به صورت امن به اینترنت متصل نمایید:

در حالت ،NAT/Routeدستگاه فورتی گیت همانند یک Gatewayیا روتر بین دو شبکه نصب می شود. در بیشتر موارد دستگاه بین یک شبکه داخلی و اینترنت بوده و مورد استفاده قرار می گیرد. این کار به فورتی گیت اجاره می دهد تا IPآدرس های شبکه داخلی را پنهان نموده و از Network Address Translationاستفاده نماید:

۱- اتصال دستگاه های شبکه به فورتی گیت و لاگین بر روی آن

۲- پیکربندی Configureاینترفیس های فورتی گیت

۳- اضافه کردن default route

۴- انجام تنظیمات مربوط به DNS سرور فورتی گیت

۵- ساختن پالسی جهت خروج ترافیک داخلی به اینترنت

۶- نتایج

-

- اتصال دیوایس های شبکه و لاگین کردن بر روی فورتی گیت:

اینترفیس مربوط به اینترنت را به فورتی گیت متصل می نماییم ) معمولا ( WAN1همچنین یک کامپیوتر

را به اینترفیس داخلی فورتی گیت متصل می نماییم ) معمولا .( Port 1اتصال مربوط را برقرار کرده و اینترنت

را به فورتی گیت می دهیم (به صورت پیش فرض یوزرنیم adminبوده و پسوردی در نظر گرفته نشده است.)

Username=admin

Password=

-

- تنظیمات مربوط به اینترفیس های فورتی گیت:

مسیر زیر را دنبال کنید

System> Network> Interface

اینترفیس مربوط به اینترنت را ویرایش editنمایید.

در قسمت Addressing Modeگزینه Manualرا انتخاب کرده و در فیلد IP ، IP/Netmaskآدرس پابلیک

خود را وارد نمایید

اینترفیس ) internalداخلی( را ویرایش کنید) مثلا به صورت LANنامگذاری کنید(. در قسمت Addressing Modeگزینه Manualرا انتخاب کرده و در فیلد IP ، IP/Netmaskآدرس شبکه داخلی Privateکه می خواهید توسط این IPبه فورتی گیت دسترسی داشته باشید را وارد نمایید.

مسیر زیر را جهت اضافه کردن routeها طی نمایید (بستگی به مدل فورتی گیت از مسیرهای زیر اقدام نمایید.)

Router >Static >Static Routers ( System> Network> Routing )

حالا یک routeاضافه نمایید

قسمت Destination IP/Maskبه صورت 0.0.0.0/0.0.0.0وارد نمایید. در قسمت Deviceاینترفیس مربوط به اینترنت را ) (WANانتخاب نموده و Gatewayرا بر اساس تنظیمات داده شده ISPوارد نمایید. ) برای وارد کردن Gatewayباید IPمربوط به Gatewayسرویس دهنده ی اینترنت ” “ISPخود را وارد نمایید.( یا می توانید هاب روتر بعدی را بعنوان Gatewayانتخاب نمایید.این موضوع کاملا به نوع شبکه شما بستگی دارد. )

نکته: یک Default routeهمیشه به صورت 0.0.0.0/0.0.0.0می باشد. به صورت معمول شما می توانید تنها یک default routeداشته باشید. لیست Static routeبه صورت پیش فرض شامل یک default routeاست که شما می توانید آن را delete ، editو یا addنمایید.

برای حواندن نسخه کامل این مقاله به لینک زیر مراجعه فرمایید:

http://shayeganco.ir/%d8%b3%d9%81%d9%88%d8%b3-sophos/

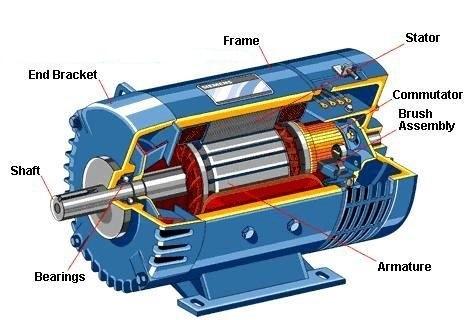

انواع موتور گيربكس دار و كاربرد آنها

انواع موتور گيربكس دار و كاربرد آنها استاندارد های کابل کشی شبکه

استاندارد های کابل کشی شبکه  شبکه های ad hoc

شبکه های ad hoc آسیبپذیری در دروپال

آسیبپذیری در دروپال استانداردهای نصب دکل

استانداردهای نصب دکل .jpg) آسیبپذیریهای متعدد در Firefox و Firefox ESR فوریه ۲۰۱۹

آسیبپذیریهای متعدد در Firefox و Firefox ESR فوریه ۲۰۱۹